9.2 Paramètres de profilage

Les profils indiquent un ensemble de règles permettant de déterminer si un utilisateur a le droit requis pour exécuter une requête.

Un profil comprend un ensemble de droits. Ces droits n'ont pas de hiérarchie, l'obtention d'un droit ne nécessite jamais l'obtention d'un autre droit. Chaque droit peut être posé sur les rôles, les groupes et les utilisateurs du système.

Les vérifications d'accès ne se font que sur les utilisateurs. Les rôles et les groupes ne pouvant pas se connecter, ils ne servent qu'à propager des droits vers les utilisateurs.

Règles d'affectation :

- Affectation des rôles :

- Un utilisateur peut avoir un ou plusieurs rôles.

- Un groupe peut être associé à un ou plusieurs rôles.

- Un rôle ne peut pas avoir de rôle.

- Affectation des groupes :

- Un utilisateur peut appartenir à un ou plusieurs groupes.

- Un groupe peut appartenir à un ou plusieurs groupes (arborescence).

- Un groupe fils ne peut pas avoir comme enfant un de ses groupes parents (pas de cycle).

- Un rôle ne peut pas appartenir à un groupe.

Règles de propagation :

Si un rôle est donné à un utilisateur

alors cet utilisateur récupère tous les droits posés sur le rôle.Si un rôle est associé à un groupe

alors tous les membres (utilisateurs) du groupe et de ses sous-groupes récupèrent les droits posés sur le rôle.Les droits posés sur un groupe sont propagés sur tous les membres (utilisateurs) du groupe et de ses sous-groupes.

9.2.1 Exemple

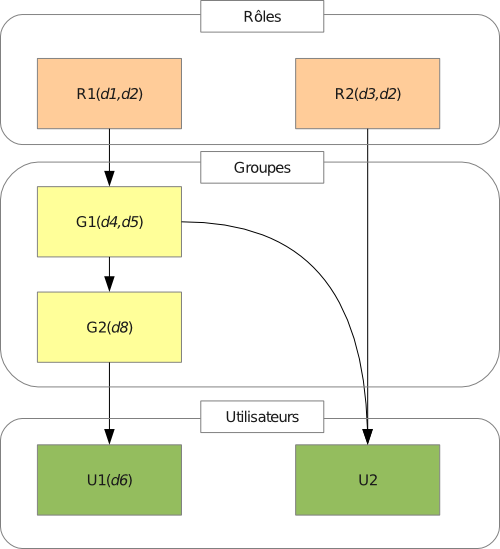

Figure 76. Sécurité : Exemple de hiérarchie

Description de l'exemple ci-dessus :

- le rôle R1 a les droits d1 et d2,

- le rôle R2 a les droits d3 et d2,

- le rôle R1 est associé au groupe G1,

- le groupe G1 a les droits d4 et d5,

- le groupe G2 appartient au groupe G1,

- le groupe G2 a le droit d8,

- l'utilisateur U1 a le droit d6,

- l'utilisateur U1 appartient au groupe G2,

- l'utilisateur U2 n'a pas de droit propre,

- l'utilisateur U2 appartient au groupe G1,

- l'utilisateur U2 a le rôle R2.

L'exemple ci-dessus, donne les droits suivants :

- L'utilisateur U1 a les droits d1, d2, d4, d5, d6, d8 obtenus

comme suit :

- d1, d2 récupérés de R1,

- d4, d5 récupérés de G1,

- d6 qu'il a en propre,

- d8 récupéré de G2.

- L'utilisateur U2 a les droits d1, d2, d3, d4, d5 obtenus comme

suit :

- d1 récupéré de R1,

- d2 récupéré de R1 et R2,

- d3 récupéré de R2,

- d4, d5 récupérés de G1.

À ces règles, s'ajoute la notion de suppléant. Le suppléant récupère les droits du titulaire.

Dans notre cas, si U2 est suppléant de U1, alors les droits de U2 sont :

-

d1, d2, d3, d4, d5, d6, d8 obtenus comme suit :

- d1, d2, d3, d4, d5 qu'il a en propre,

- d6, d8 obtenus par suppléance.

9.2.2 Accès anonyme

Si l'accès est fait en mode anonyme, l'utilisateur utilisé pour

vérifier les droits est anonymous guest (login : anonymous, nom logique :

USER_GUEST). Sur une installation initiale, cet utilisateur n'appartient à

aucun groupe et n'a aucun rôle.