Chapitre 2 Configuration et paramétrage

2.1 Configuration Dynacase

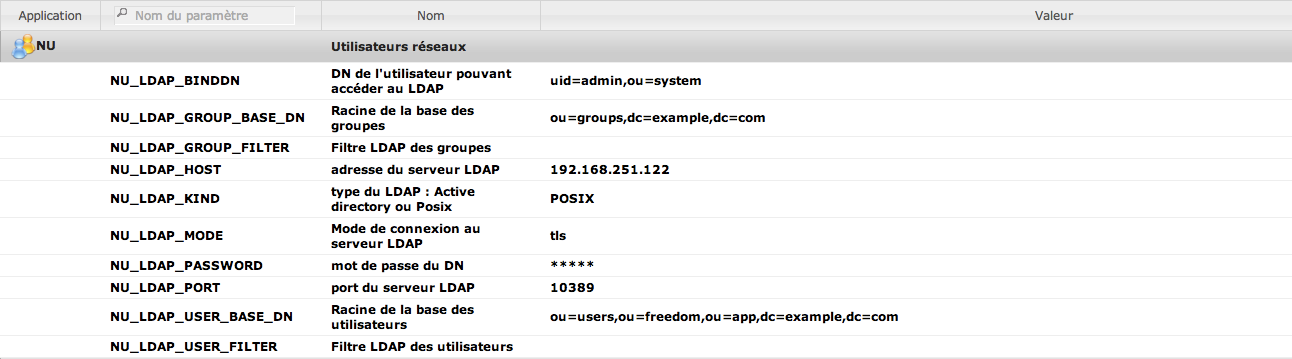

Afin de créer les comptes au LDAP équivalent dans Dynacase, il est nécessaire de renseigner les paramètres suivants :

Figure 4. Paramètres applicatifs

2.1.1 Liste des paramètres

NU_LDAP_HOST- Adresse du serveur LDAP (défaut vide).

NU_LDAP_PORT- Port du serveur LDAP (défaut vide).

NU_LDAP_MODE-

Mode de connexion au serveur LDAP

plain,ssloutls(défautplain) :-

plain: effectue une connexion non-chiffrée ; -

ssl: effectue une connexion sécurisée par SSL (généralement sur le port 636) ; -

tls: effectue une connexion sécurisée par TLS (généralement sur le port standard 389).

-

NU_LDAP_BINDDN- DN de l'utilisateur pouvant accéder au LDAP : laisser vide si LDAP autorise de parcourir et rechercher les utilisateurs en anonyme (défaut vide).

NU_LDAP_PASSWORD- Mot de passe du DN

NU_LDAP_BINDDN: laisser vide si bind anonyme (défaut vide). NU_LDAP_KIND- Type de serveur LDAP :

AD(Active Directory),POSIX(Unix/Posix) ouINET(Générique inetOrgPerson). NU_LDAP_GROUP_BASE_DN- Racine de la base des groupes. Si vide, l'import des groupes de l'utilisateur ne sera pas effectué (défaut vide).

NU_LDAP_GROUP_FILTER- Filtre LDAP pour la recherche des groupes dans la racine des groupes (défaut vide).

NU_LDAP_USER_BASE_DN- Racine de la base des utilisateurs.

NU_LDAP_USER_FILTER- Filtre LDAP pour la recherche des utilisateurs dans la racine des utilisateurs (défaut vide).

2.1.1.1 Exemple de paramètres

-

NU_LDAP_GROUP_BASE_DN="ou=dynacase,ou=applications,dc=example,dc=net" -

NU_LDAP_GROUP_FILTER="" -

NU_LDAP_USER_BASE_DN="cn=users,dc=example,dc=net" -

NU_LDAP_USER_FILTER="(!(objectClass=computer))"

2.1.1.2 Notes

-

NU_LDAP_GROUP_BASE_DNetNU_LDAP_USER_DNpermettent de spécifier une base DN de recherche distinct pour les groupes et les utilisateurs. Si vos groupes et vos utilisateurs sont dans la même sous-branche, il faudra alors renseigner le même base DN dans les deux paramètres. -

NU_LDAP_GROUP_FILTERetNU_LDAP_USER_FILTERpermettent en plus de spécifier un filtre, au format LDAP, afin de restreindre la recherche des groupes et des utilisateurs a un sous-ensemble de ces éléments. - Syntaxe des filtres LDAP : http://www.rfc-editor.org/rfc/rfc2254.txt, http://msdn.microsoft.com/en-us/library/aa746475(VS.85).aspx

- Pour récupérer les informations concernant un Active Directory, utiliser la

commande Windows

ldifde(équivalent duldapsearchd'OpenLDAP). Exemple pour dumper les utilisateurs d'un serveur Active Directory dans un fichier local :ldifde -r ”(ObjectClass=User”) -s 127.0.0.1 -f utilisateurs.ldif

2.2 Configuration provider freedomNu

2.2.1 Activation

Pour utiliser Dynacase NetworkUser comme fournisseur d'authentification de

Dynacase, il faut déclarer celui-ci dans la variable $freedom_authprovider.

Pour cela, il vous faut éditer le fichier config/local-dbaccess.php et

ajouter freedomNu dans $freedom_authprovider :

<?php $freedom_authprovider = "freedomNu";

2.2.2 Paramétrage

Les paramètres du provider freedomNu sont :

allowAutoFreedomUserCreation-

yespour activer la création des utilisateurs à la volée (défautno). fix_euro-

yespour convertir le symbole€dans le jeu de caractère WINDOWS-1252 (à utiliser principalement pour l'authentification de type HTTP Basic avec des navigateurs sous environnement Microsoft Windows)(défautno). convert_to_utf8-

yespour forcer la conversion du mot de passe du jeu de caractère WINDOWS-1252 vers le jeu de caractère UTF-8 (à utiliser principalement pour l'authentification de type HTTP Basic avec des navigateurs sous environnement Microsoft Windows)(défautno). options-

array()pour spécifier un ensemble d'options LDAP (voir manldap_set_option).)

Exemple :

<?php $freedom_authprovider = "freedomNu"; $freedom_providers['freedomNu'] = array( 'allowAutoFreedomUserCreation' => 'no', 'fix_euro' => 'no', 'convert_to_utf8' => 'no', 'options' => array( LDAP_OPT_REFERRALS => 0 ) );